IT-Controls in COVID-tijd

Vervagende grenzen

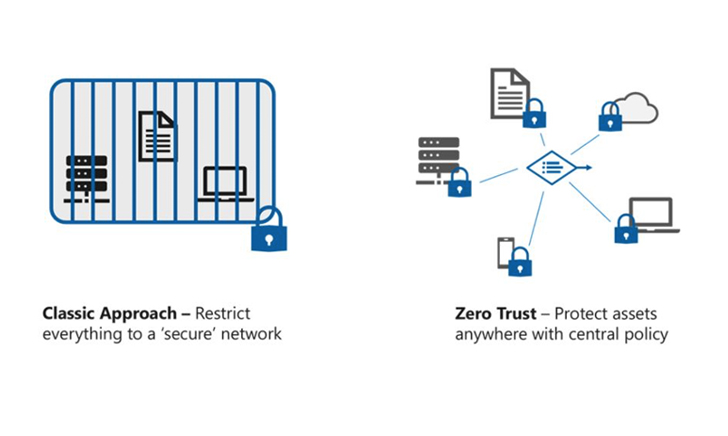

We werken met zijn allen veel meer vanuit huis en steeds minder binnen de muren van het kantoor. Hoe kunnen we de veiligheid van systemen en applicaties waarborgen als de “organisatie-grenzen” vervagen? Het gaat niet alleen om werken vanaf een andere plaats, maar ook om werken op andere tijden, met partijen buiten de organisatie en met andere apparatuur.

De nieuwe grenzen worden niet meer bepaald door de fysieke locatie van de organisatie. Hij strekt zich nu uit tot elk toegangspunt dat bedrijfsmiddelen en -diensten host of er toegang toe biedt.

Interacties met bedrijfsmiddelen en services worden nu vaak omzeild door on-premise beveiligingsmodellen die berusten op netwerkfirewalls en VPN’s. Organisaties die uitsluitend hierop vertrouwen missen de zichtbaarheid en flexibiliteit om tijdige, end-to-end beveiligingsdekking te bieden.

Vandaag de dag hebben organisaties een nieuw beveiligingsmodel nodig dat zich beter aanpast aan de complexiteit van de huidige tijd. Mobiele medewerkers moeten optimaal worden gefaciliteerd. Mensen, apparaten, toepassingen en gegevens moeten binnen en buiten kantoor worden beschermd.

Dit is de kern van een IT-security model wat ook wel Zero Trust wordt genoemd.

Zero Trust

In plaats van te geloven dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust model uit van een inbreuk en verifieert elk verzoek alsof het afkomstig is van een ongecontroleerd netwerk. Het doet er niet toe waar het verzoek van afkomstig is of tot welke bron het toegang heeft. Het motto is “Nooit vertrouwen, altijd verifiëren”.

In een Zero Trust model wordt elk verzoek om toegang sterk geauthenticeerd, geautoriseerd binnen beleidskaders en geïnspecteerd op anomalieën voordat toegang wordt verleend. Alles, van de identiteit van de gebruiker tot de hostingomgeving wordt gebruikt om inbreuken te voorkomen. Voordat toegang wordt verleend, wordt de locatie van een gebruiker beoordeeld, zijn rol in de organisatie, de gezondheid van zijn systeem, het type dienst en de classificatie van de gegevens waar hij toegang toe wil. Om dit effectief te doen, worden deze checks uitgevoerd met geautomatiseerde controls.

Het controlekader strekt zich daartoe uit over 6 elementen: identities, devices, applications, data, infrastructure, en networks. De controls over deze 6 elementen samen zorgen voor een veilige end-to-end security, zonder een hek te zetten om een bepaald gebied. Ook security incident responses kunnen vergaand worden geautomatiseerd.

Het implementeren van een dergelijk model kan worden gespreid in tijd en in diepgang. Het maturity-niveau is voor iedere organisatie verschillend. Een goed ingevuld zero trust model brengt uw governance en control omgeving op een hoger plan. Voor meer informatie kunt u altijd met ons contact opnemen.